في عصر التكنولوجيا المتسارع، أصبحت تقنيات الحماية ضد التجسس والاختراق الرقمي ضرورة ملحة لحماية الأفراد والشركات من التهديدات الإلكترونية المتزايدة. مع تزايد الاعتماد على الإنترنت والأجهزة الذكية، تبرز الحاجة إلى اعتماد تقنيات متطورة مثل التشفير، وجدران الحماية، وأنظمة كشف التسلل لضمان سرية المعلومات وحمايتها من الوصول غير المصرح به. تساهم هذه التقنيات في تعزيز الأمان الرقمي من خلال توفير حلول متكاملة تحمي البيانات الشخصية والمالية وتصدّ محاولات القرصنة والتجسس، مما يساعد على الحفاظ على الخصوصية والاستقرار الرقمي في مواجهة الهجمات الإلكترونية المتطورة.

أهمية تقنيات الحماية ضد التجسس والاختراق الرقمي

تُعد تقنيات الحماية ضد التجسس والاختراق الرقمي من الأساسيات الضرورية في العصر الرقمي، حيث تستهدف:

- حماية الخصوصية: تساعد تقنيات الحماية في حماية البيانات الشخصية والمعلومات الحساسة من الوصول غير المصرح به.

- منع سرقة الهوية: تقلل من احتمالات سرقة الهوية والبيانات المالية من قبل المتسللين.

- الحفاظ على سرية المعلومات: تضمن سرية المعلومات الحساسة للشركات والمؤسسات الحكومية.

- حماية البنية التحتية الرقمية: تساهم في حماية الأنظمة والشبكات من الهجمات التخريبية التي قد تؤدي إلى تعطيل الخدمات.

- تعزيز الثقة الرقمية: تتيح للمستخدمين الثقة في استخدام الإنترنت لتبادل المعلومات وإجراء المعاملات الرقمية بأمان.

- التصدي للفيروسات والبرمجيات الضارة: تساعد على الكشف عن البرمجيات الخبيثة التي تهدف إلى التجسس أو تعطيل الأنظمة.

- تقليل الخسائر المالية: تقلل من الخسائر المالية الناتجة عن هجمات القرصنة وسرقة البيانات المالية.

- توفير الأمان المستدام: تساعد في بناء بيئة رقمية آمنة ومستدامة تعزز من الأمان الرقمي للأجيال القادمة.

- التقيد بالمعايير الأمنية: تساعد الشركات على الالتزام بالمعايير الأمنية العالمية لحماية بيانات المستخدمين.

- رفع الوعي الأمني: تعزز الوعي الرقمي لدى الأفراد والشركات، مما يقلل من فرص استغلال الثغرات الأمنية.

أنواع التهديدات الإلكترونية وتأثيرها على الأمان الرقمي

إليك أنواع التهديدات الإلكترونية وتأثيرها على الأمان الرقمي:

- الهجمات الخبيثة (Malware): تشمل الفيروسات، والديدان، وأحصنة طروادة، وبرمجيات التجسس. تعمل هذه البرمجيات على إتلاف الأجهزة وسرقة المعلومات الشخصية أو الحساسة، مما يهدد خصوصية الأفراد والشركات.

- التصيد الاحتيالي (Phishing): يتمثل في محاولات خداع المستخدمين لتقديم معلوماتهم الشخصية عبر رسائل البريد الإلكتروني أو المواقع المزيفة، مما يؤدي إلى سرقة الهوية أو الوصول غير المصرح به للحسابات.

- هجمات الفدية (Ransomware): تقوم برمجيات الفدية بتشفير البيانات وتقييد الوصول إليها حتى يتم دفع فدية للمهاجم. تؤدي هذه الهجمات إلى خسائر مالية كبيرة وتعطل الأعمال بشكل خطير.

- هجمات الحرمان من الخدمة (DDoS): تستهدف هذه الهجمات إغراق الخوادم والشبكات بعدد كبير من الطلبات لجعلها غير قادرة على تلبية طلبات المستخدمين الشرعيين، مما يؤدي إلى تعطل الخدمات.

- التنصت الرقمي (Eavesdropping): يتم التجسس على الاتصالات الرقمية والتقاط البيانات الحساسة. يؤثر ذلك على سرية المعلومات الشخصية أو المعلومات التجارية السرية.

- الهجمات الداخلية (Insider Threats): قد يقوم الموظفون أو الأفراد الموثوقون بالتلاعب بالبيانات أو إفشائها، مما يؤثر على الأمان الداخلي للمؤسسات ويعرض المعلومات للخطر.

- الهندسة الاجتماعية (Social Engineering): تعتمد على استغلال الثقة البشرية لخداع الأفراد للكشف عن معلومات حساسة، ما يؤثر على الأمان الرقمي ويسمح بسرقة البيانات.

- ثغرات البرمجيات (Software Vulnerabilities): يمكن للمهاجمين استغلال الثغرات في البرامج للوصول غير المصرح به إلى الأنظمة، مما يؤدي إلى اختراق الأمان وسرقة البيانات.

- التجسس الإلكتروني (Cyber Espionage): تستهدف الجهات الحكومية أو المؤسسات الكبرى للحصول على معلومات سرية، مما يعرض الأمن الوطني أو المعلومات التجارية الاستراتيجية للخطر.

- التطفل عبر الشبكات اللاسلكية (Wi-Fi Hacking): يشمل اختراق الشبكات اللاسلكية غير المؤمنة للوصول إلى المعلومات الشخصية أو بيانات الشركات، مما يهدد الأمان الرقمي.

التأثير على الأمان الرقمي:

- انتهاك الخصوصية: تسهم هذه التهديدات في كشف البيانات الشخصية والتعرض لسرقة الهوية.

- خسائر مالية ضخمة: ينتج عنها تكاليف عالية في استعادة البيانات المسروقة أو دفع الفدى.

- تعطل الأعمال والخدمات: تسبب تعطيل الشبكات والخدمات الإلكترونية، مما يعيق عمل المؤسسات.

- انعدام الثقة في الأمان الرقمي: تجعل المستخدمين يشعرون بعدم الأمان عند استخدام التقنيات الرقمية.

- تأثيرات قانونية: قد تواجه الشركات متطلبات قانونية صارمة عند تعرض بياناتها للاختراق، مما يزيد من المسؤوليات القانونية.

أبرز تقنيات الحماية ضد التجسس والاختراق الرقمي وكيفية عملها

إليك أبرز تقنيات الحماية ضد التجسس والاختراق الرقمي وكيفية عمل كل منها:

1- التشفير (Encryption):

- التشفير هو عملية تحويل البيانات إلى رموز غير مفهومة، ولا يمكن الوصول إلى محتوى هذه البيانات إلا باستخدام مفتاح فك التشفير المناسب.

- يعتمد التشفير على خوارزميات معقدة لضمان سرية البيانات، مما يجعل من الصعب على المتسللين الوصول إلى المعلومات حتى لو تمكنوا من اختراق النظام.

2- جدران الحماية (Firewalls):

- تعمل جدران الحماية كحاجز أمني بين شبكة المستخدم والشبكات الخارجية، حيث تتحكم في حركة المرور الصادرة والواردة.

- تقوم بتحليل البيانات وتحديد المصادر الموثوقة، مما يمنع الهجمات الخارجية من الوصول إلى الشبكة الداخلية.

3- برمجيات مكافحة الفيروسات (Antivirus Software):

- تقوم هذه البرمجيات بالكشف عن البرمجيات الضارة وإزالتها من الأجهزة، مثل الفيروسات والديدان وأحصنة طروادة.

- يتم تحديثها بانتظام لتتمكن من التعرف على تهديدات جديدة وحماية النظام من الهجمات المستجدة.

4- أنظمة كشف التسلل (Intrusion Detection Systems – IDS):

- تعمل أنظمة كشف التسلل على مراقبة الأنظمة والشبكات لاكتشاف أي نشاط مشبوه أو غير معتاد.

- تقوم هذه الأنظمة بتنبيه المسؤولين عن النظام عند اكتشاف أي محاولة تسلل، مما يتيح اتخاذ الإجراءات الوقائية في وقت مبكر.

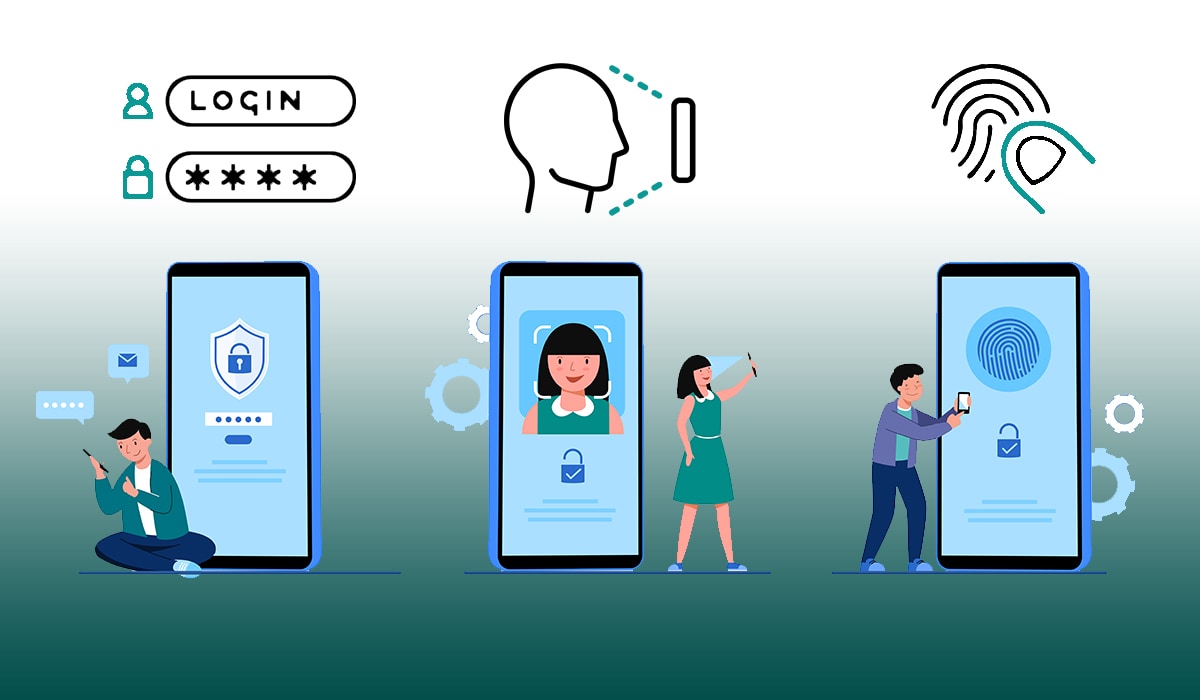

5- التوثيق المتعدد العوامل (Multi-Factor Authentication – MFA):

- يتطلب هذا النوع من التوثيق أكثر من وسيلة للتحقق من هوية المستخدم، مثل كلمة مرور ورمز مرسل إلى الهاتف.

- يساعد في تأمين الحسابات حتى إذا تم اختراق كلمة المرور، حيث يتطلب الوصول استخدام وسيلة إضافية للتحقق.

6- التحديثات الأمنية المنتظمة (Regular Security Updates):

- تسهم التحديثات الأمنية في إصلاح الثغرات في البرامج والأنظمة التي قد يستغلها المتسللون.

- تساعد هذه التحديثات في تقليل فرص استغلال الثغرات ومنع المتسللين من استغلالها للوصول إلى المعلومات.

7- التصفية البريدية (Email Filtering):

- تقوم بتصفية الرسائل البريدية غير المرغوب فيها (Spam) والبريد الإلكتروني الاحتيالي مثل رسائل التصيد.

- تمنع وصول هذه الرسائل إلى صندوق الوارد، مما يقلل من مخاطر فتح روابط خبيثة أو تقديم معلومات حساسة.

8- التدريب على الأمن السيبراني (Cybersecurity Training):

- يهدف إلى توعية الأفراد بأساليب الأمن الرقمي وكيفية التعامل مع التهديدات الإلكترونية.

- من خلال التدريب، يتعلم الأفراد كيفية التعرف على محاولات التصيد والهجمات الإلكترونية الأخرى، مما يعزز من مستويات الأمان الرقمي في المؤسسة.

9- النسخ الاحتياطي (Data Backup):

- يساعد النسخ الاحتياطي المنتظم للبيانات في حماية المعلومات من الفقدان في حالة حدوث اختراق أو هجوم فدية.

- يمكن استعادة البيانات بسرعة من النسخ الاحتياطية، مما يضمن استمرارية العمل دون تعطل كبير.

10- تقنيات التشفير للنقل الآمن (Secure Socket Layer – SSL/TLS):

- تضمن بروتوكولات SSL وTLS نقل البيانات بشكل آمن عبر الإنترنت، حيث تقوم بتشفير المعلومات أثناء انتقالها بين المستخدمين والخوادم.

- تحمي هذه التقنيات الاتصالات عبر الإنترنت من التجسس والتلاعب، مما يعزز أمان تبادل المعلومات.

كيفية عمل هذه التقنيات:

- التشفير يحمي البيانات بتحويلها إلى رموز، بينما جدران الحماية تمنع دخول التهديدات الخارجية.

- برمجيات مكافحة الفيروسات تكتشف البرمجيات الضارة وتزيلها، في حين أن أنظمة كشف التسلل تقوم بتنبيه المستخدمين عند وجود محاولات تسلل.

- التوثيق المتعدد العوامل يضيف طبقات من الأمان، والتحديثات الأمنية تضمن إصلاح الثغرات بسرعة.

- التصفية البريدية تقلل من الرسائل الاحتيالية، بينما التدريب على الأمن السيبراني يرفع وعي الأفراد.

- النسخ الاحتياطي يؤمن استمرارية العمل، وتقنيات SSL/TLS تضمن النقل الآمن للبيانات عبر الإنترنت.

تساعد هذه التقنيات، مجتمعة، في إنشاء بنية أمان رقمية قوية تحد من المخاطر وتؤمن المعلومات ضد الهجمات الإلكترونية المختلفة.

الخلاصة

أصبحت تقنيات الحماية ضد التجسس والاختراق الرقمي ضرورية لضمان أمان المعلومات الشخصية والمؤسساتية في العصر الرقمي المتقدم. مع تزايد التهديدات الإلكترونية وأساليب الهجمات المبتكرة، بات من الضروري اعتماد تقنيات متقدمة مثل التشفير، جدران الحماية، وأنظمة كشف التسلل، إضافةً إلى الاهتمام بالتحديثات الأمنية والتدريب المستمر. إن الاستثمار في هذه التدابير الأمنية لا يقتصر فقط على الحماية من المخاطر الآنية، بل يساهم أيضًا في بناء بيئة رقمية آمنة ومستدامة تحمي الأفراد والمؤسسات من الخسائر وتعزز الثقة في التعاملات الإلكترونية.

يفيدك أيضًا الإطلاع على: كيف أحمي نفسي من الاختراق؟